情報セキュリティの脅威は変遷していく。ただし、過去の脅威だからといって対策を怠ると、簡単に侵入を許すケースもある。完全に行われなくなった攻撃手法はなく、今でも過去の攻撃手法が使われているからだ。脅威の変遷を見ていこう。

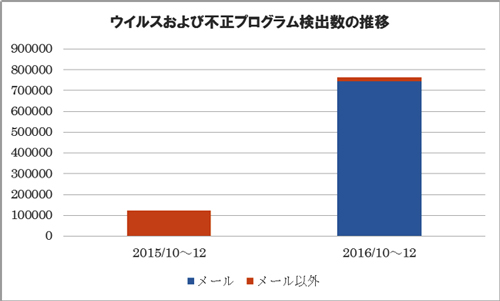

検出数だけでも驚くほどの急増ぶりだが、検出経路に注目すると、メール経由の攻撃が際立つ。2015年10~12月はメール経由の検出数が2094件だった。わずか1年後の2016年10~12月は、74万6035件と、約356倍になっている。メールの情報セキュリティ対策の重要性が理解できるだろう。

メール経由の攻撃で、かつて多かったのがバラマキ型だ。無差別にスパムメールを送りつけ、対策が弱いところを感染させる。このバラマキ型では、情報セキュリティ対策が進んでいる大企業はウイルスメールを防ぎ、対策が進んでいない中堅中小規模の企業、または個人が感染しやすい傾向があった。

ここ10年は、攻撃者があらかじめ狙いをつけた大企業や組織の機密情報を盗むため、2段階で攻撃する「標的型攻撃」に手法が移行している。まず、大企業と取引のある中堅中小規模の企業にウイルスメールを送り付けて感染させる。担当者のメールアカウントを乗っ取って、大企業にウイルスメールを送る。大企業の担当者からすれば、取引先のメールアカウントからメールが来るので、つい開封してしまう。ウイルスに感染すると、気づかないうちに機密情報を外部に送られる。

もちろん、バラマキ型の攻撃がなくなったわけではない。“うちは標的になるはずはないし大丈夫”と対策を怠ると、バラマキ型でも標的型でもやられるだろう。

メール以外の攻撃変遷

情報セキュリティ対策を施そうとすれば、メールだけに着目していると漏れがある。Webサーバーを狙った攻撃、モバイルを狙った攻撃、内部犯行まで考慮しなければならない。攻撃の変遷を見てみよう。

2000年代に入ると、パスワードを推測されてシステムの侵入を許すケースが出てくる。今でもパスワードを簡単に推測できないものにする対策は基本だ。管理用パスワードを盗まれると、Webサイトを改ざんされてしまう。複数の端末から大量のデータをサーバーに送り付けて、WebサーバーをダウンさせるDDoS攻撃も出てきた。

2000年代後半は、ファイル交換ソフトWinnyを利用したAntinny攻撃が猛威を振るった。ファイル交換ソフトを使った社員を経由して、ウイルスに感染するケースが多発した。そのほか、OSのセキュリティ更新の前に脆弱性を突くゼロデイ攻撃もトレンドとなった。2010年代に入ると、スマートフォンなどモバイル端末が狙われるようになる。偽アプリをダウンロードすると、気づかないうちにデータが盗まれる、といった手口だ。

外部からの攻撃に注目が集まっていたころ、2014年にベネッセホールディングスの個人情報漏えい事件が世間を騒がせた。内部犯行による個人情報の流出である。性善説では情報が守れないことを知らしめる結果となり、内部犯行への対策が求められるようになった。社員に悪意があったとしても、情報漏えいをさせない取り組みも不可欠になった。

攻撃の目的が変わった

いまや、愉快犯がWebサイトを乗っ取るような牧歌的な時代は過ぎ去った。サイバー攻撃は“もうかるビジネス”となり、金銭目的の攻撃が増えた。個人情報や機密情報を盗んで売り払う、情報を取引する裏サイトも存在する。もうかるから、次から次へと新たな攻撃手法が生み出される。

近年は、さらに攻撃の目的が変わりつつある。米国の大統領選挙では、国家レベルの攻撃により、偽ニュースが流されたのではないかと疑われている。外国の政策に異を唱えるため、特定国の企業を狙ってサイバーテロを起こしたり、Webサイトを書き換えて蔑めたりするケースもある。

冒頭に述べたように、メール経由の攻撃が急増している今、メールの情報セキュリティ対策は必須だ。ただし、それだけでは攻撃を防げない。紹介した過去の攻撃手法は、今でも攻撃者に使われているものばかりだ。また、外部からの攻撃だけでなく、内部犯行への対策も欠かせない。脅威は変遷していくが、過去の攻撃手法に対策を施さなくてもいいわけではない。目まぐるしく変わる脅威の変遷に振り回される前に、脅威の種類を意識して、しっかりした対策を施してほしい。