サイバー攻撃の被害が深刻化し、従来のセキュリティの常識が崩れ始めています。本当に必要な対策とは何か? 情報セキュリティ大学院大学の大久保隆夫教授に聞きました。

<目次>

・テレワークで企業のPCは危険にさらされている

・「境界で防ぐ」という考え方は崩壊しつつある

・「PPAP」のパスワード対策はもはや意味がない

・費用をかけずにできるセキュリティ対策はある

・リスクはゼロにならない。だからこそ意識すべし

テレワークで企業のPCは危険にさらされている

サイバー攻撃による被害は、深刻化の一途をたどっています。その背景には、脅威やICT環境の変化に伴って、これまで常識とされてきた対策がもはや通用しなくなっている現実があります。

情報セキュリティ大学院大学の大久保教授は、過去に学んだセキュリティ対策を金科玉条のように守り続けているだけでは、変化し続ける脅威に適応できない時代が到来していると指摘します。

「最近では、新型コロナウイルス対策の一環でテレワークを行う人が増加していますが、これはファイアウォールやIPS/IDS※1などのセキュリティ製品で保護されてきた企業ネットワークから飛び出した環境で作業するようになったともいえます。その結果、“境界で守る” (=社内ネットワークとインターネットの間で守る)という従来のセキュリティの考え方が成り立たなくなっています」

テレワークで会社のネットワークに守られなくなったPCには、さまざまな脅威が懸念されています。大久保教授は、近年は特に「エンドポイント(従業員などエンドユーザーが利用するPC)が狙われたり、エンドポイント経由で社内ネットワークに侵入されたりして深刻な被害につながる脅威が増えています」と話します。

2016年頃に大きな話題となったランサムウエア※2や、ここ数年の企業の情報漏えい事件でよく耳にする「標的型攻撃」も、最初の一歩はエンドポイントへの侵入がきっかけです。メールの添付ファイルを開いてしまったり、本文中のURLをクリックしたりしてジャンプした先のWebサイトから脆弱性を攻撃された結果、遠隔操作を行うマルウエアに感染し、そこから徐々に企業内に侵害を広げられてしまいます。

※1…IPS(不正侵入防止システム)は異常を通知するだけでなく、その通信をブロックする役割を担う。IDS(不正侵入検知システム)は通信を監視し異常な通信をブロックする

※2…感染した端末のデータを暗号化し、元に戻すための鍵と引き換えに金銭(主にビットコイン)を要求するマルウエア

情報セキュリティ大学院大学

情報セキュリティ研究科

教授

大久保隆夫 氏

「境界で防ぐ」という考え方は崩壊しつつある

前述のように、これまで多くの企業は、社内のネットワークとインターネットの「境界」にさまざまなセキュリティ製品を導入して脅威の侵入を防ぎ、内側を安全に保っていました。しかし、テレワークの広がりに伴ってこのセキュリティモデルは崩れ去りつつあります。

セキュリティ対策製品といえば、PCにインストールする「アンチウイルスソフト」が広く用いられ、その考えは「ウイルスの侵入を防ぎPCに感染させない」というものでした。ところがサイバー攻撃の高度化によって、近年では100%脅威を防ぐことは不可能です。

そこで現在では、 “ネットワークはもはや信頼できない”という前提でセキュリティ対策を立てる「ゼロトラストセキュリティ」というアプローチに注目が集まっています。

「旧来のセキュリティモデルは、“境界でとにかく一生懸命守ろう”という発想でした。しかし、一度入り込まれてしまうと脅威を防ぐのは困難です。最近はそうではなく、『侵入されることもある』『感染する恐れはある』という前提でマネジメントや対応を考えるケースが増えています」(大久保教授)

この「ゼロトラスト」の考えで近年登場したセキュリティ対策が「EDR(Endpoint Detection and Response、エンドポイントでの検出と対応)」と呼ばれるソリューションです。

「単純に守るだけではなく、脅威の兆候を検知し、感染した場合でも速やかに対処して被害を最小限に抑える考え方が必要です。EDRであれば、それが可能になります」(大久保教授)

「PPAP」のパスワード対策はもはや意味がない…

セキュリティに関するこうした変化は、私たちの身の回りでも起きています。大久保教授は、特にパスワードの扱いについて、まだまだ一般の人からは軽んじられていると指摘します。

「パスワードは、推測困難で覚えにくいものに設定することが大事ですが、私たちは日々たくさんのパスワードを使っていますので、すべてをそのように設定するのは困難です。

パスワードは、とかく複数のWebサイトやサービスで使い回しがちですが、もしどこかのWebサイトでIDとパスワードの情報が漏えいしたと考えてください。その情報を使って他のサイトに簡単に入られてしまいます。この危険性はまだまだ認識されていないように思います」(大久保教授)

さらに大久保教授は、「3カ月ごとにパスワードを変更してください」と呼びかけるパスワードの定期変更にも、同様の危険性があると話します。

「変更を強制することによって、ユーザーは新たなパスワードを考えることを面倒くさがり、使い回しや安易なパスワード設定をしてしまうからです。これではかえってセキュリティが損なわれる恐れがあります」(大久保教授)

企業の中には、情報漏えいに備えて、PC内のファイルを暗号化しているケースもあるかもしれません。大久保教授はこの対策について有効としながらも、注意が必要と指摘します。

「暗号化には鍵が必要です。もしもその鍵を暗号化されたデータと同じ場所に置いてしまえば、不正にアクセスした人が簡単に復号できてしまいます。単に暗号化すればいいというわけではなく、適切に鍵を管理・保管する必要があります。これもあまり理解されていないようです」

類似の問題が、今多くの企業で一般的になっている暗号化ZIPファイルとそのパスワードを共にメールで送る「PPAP※3」と呼ばれる方法です。

「“パスワード付きZIPファイルで暗号化して送れば安全だ”という認識がいまだにあります。しかし、仮にメールが盗聴されているという前提に立つならば、同じメールという経路を使ってパスワードを送っても意味がありません。すでに中央省庁ではパスワード付きZIPの使用を廃止する方針が打ち出されています。しかし、いまだに多くの企業が“PPAP”を利用しています」(大久保教授)

このように、脅威の変化、環境の変化に伴って、かつては常識だと思われていた対策でも見直すべきところは見直していかなければいけないと、大久保教授は警鐘を鳴らします。

※3…「Password付きzipファイルを送ります、Passwordを送ります、Aん号化(暗号化)Protocol(プロトコル)」の略。日本情報経済社会推進協会に所属していた大泰司章氏(現・PPAP総研)が命名したのが最初とされている

費用をかけずにできるセキュリティ対策はある

とはいえ、会社のセキュリティ対策を一度に刷新したり、個人のセキュリティリテラシーをすぐに向上させたりすることは簡単ではありません。身近なところからセキュリティ強化に取り組むためのポイントはどこにあるのでしょうか?

これに関して大久保教授は、ソフトウエアを常に最新の状態に保つことや、メールに記されたリンクや添付ファイルを安易に開く前によく見ることなど、基本に忠実を徹底するべきだと主張します。

「確かに巧妙な攻撃メールもありますが、メールアドレスをよくよく見ると、本当の発信元とは違っていたり、リンク先のWebサイトのURLが普段と異なるサイトだったりします。安易に開く前に日ごろからそうした部分をよく見ることが重要です。

ほかにも、Windowsが提供する暗号化機能を活用したり、ソフトウエアの更新機能をきちんと有効にして自動でアップデートしたりすることも重要です。お金をかけなくても、できることはあります」(大久保教授)

Windowsのデフォルトの設定を少し変えるだけでできる対策もあり、大久保教授は次のことをしているといいます。

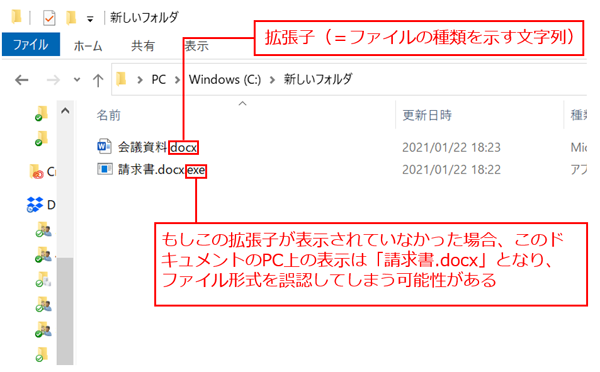

「Windowsは標準設定ではファイルの拡張子が隠されていますが、私は新しいPCにしたときには必ずそれを変更し、拡張子を表示させるようにしています。悪意があるファイルは拡張子を偽装したものも多く、この設定を行えば普段見慣れないファイル形式にも気が付きやすくなり、安易に開くことを避けられるでしょう」(大久保教授)

[caption id="attachment_38752" align="aligncenter" width="600"] 下のファイルは、本来の拡張子の前に「.docx」を付けてWordファイルに偽装した二重拡張子の例。「.exe」は「実行ファイル」と呼ばれる形式で、ダウンロードしたソフトをインストールする際などによく使われるが、入手元が不明な場合、開くのは危険だ[/caption]

下のファイルは、本来の拡張子の前に「.docx」を付けてWordファイルに偽装した二重拡張子の例。「.exe」は「実行ファイル」と呼ばれる形式で、ダウンロードしたソフトをインストールする際などによく使われるが、入手元が不明な場合、開くのは危険だ[/caption]

前述したパスワードの危険性については、ブラウザに搭載されている「パスワードマネージャー」を活用するのも有効です。

「パスワードは自分で覚えようとするのではなく、パスワードマネージャーに記録しておき、複雑なものを設定する方がいいと思います。パスワードマネージャーの中には、怪しいリンクをクリックしてフィッシングサイトや不審サイトにアクセスすると、おかしいと判断して自動で入力を行わないようにしてくれるものもあります」(大久保教授)

リスクはゼロにならない。だからこそリスクを意識すべし

当たり前だと思っていたセキュリティ対策が通用しなくなっているのに、その事実になかなか気付けない背景として、セキュリティへの意識の欠如が根本的な原因だと大久保教授は指摘します。

「もちろん、細かな攻撃に関するテクニックや脆弱性の情報まで把握する必要はありません。とはいえ、最低限のセキュリティリテラシーやリスクマネジメントの考え方を身に付けていくべきです。そもそも自社のどこにセキュリティリスクがあり、自分たちはどこを対策しなければいけないか、そのために何を知り、支援してもらう必要があるか。そのことは最低限でも理解しておくべきでしょう。

企業が最も避けるべきは、“難しいことはよく分からないので、業者さんにお任せします”というスタンスです。業者に依頼すること自体は悪いことではありませんが、自社でもセキュリティを理解しようと努め、深刻度の高い脆弱性が発覚した場合には“○日以内に対応する”といった具合に、具体的に業者と取り決めをしておくことも大事です。

そうすれば、“あれ、それはそっちがやってくれるんじゃなかったの?”といった認識の行き違いや、追加費用の捻出ができず、セキュリティ対応が手付かずになる事態も避けられるでしょう」(大久保教授)

セキュリティの脅威はさまざまなところに潜んでおり、完璧な対策は困難です。あれもこれも全部やろうとしても、途中で息切れしてしまうでしょう。だからこそリスクを認識すべきであると大久保教授は主張します。

「企業の中には、“とにかくセキュリティ対策は全部やらなければいけない”とか、 “全部頑張ればリスクをゼロにできるだろう”といった考え方を持っているケースも見られます。しかし、専門家からすると、それは無理です。リスクをゼロにしたい気持ちは分かりますが、絶対にゼロにはできません。だからこそ、リスクをきちんと認識し、できる手立てを打っていく考え方が必要なのです」

© NTTCom Online Marketing Solutions Corporation